Windows Server 2016 - zarządzanie zasadami grupy

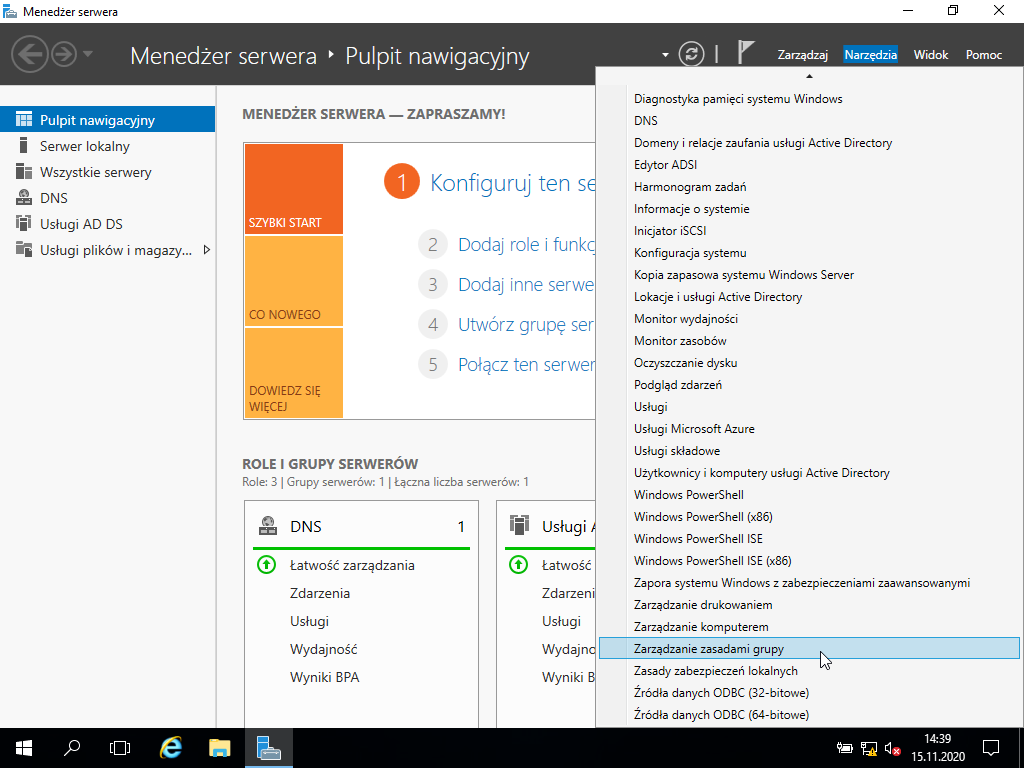

Narzędzie - Zarządzanie zasadami grupy

Do zarządzania zasadami grupy służy narzędzie zarządzanie zasadami grupy

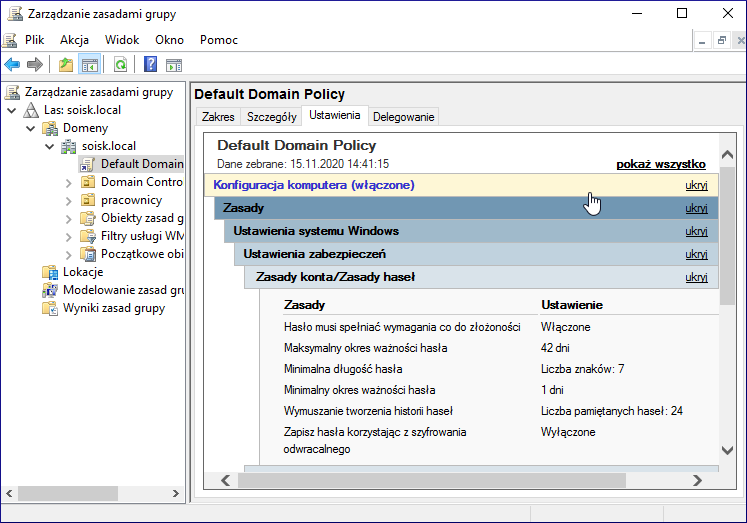

Jak widzimy na obrazku powyżej, główny obiekt z polisami całej domeny nazywa się default domain policy. Jak widać możemy podejrzeć jego ustawienia. Trzeba uważać przy jego edycji, bo łatwo coś popsuć, jak ktoś jest zielony. Lepiej stworzyć kolejne pliki. Każdy kolejny i tak z niego dziedziczy.

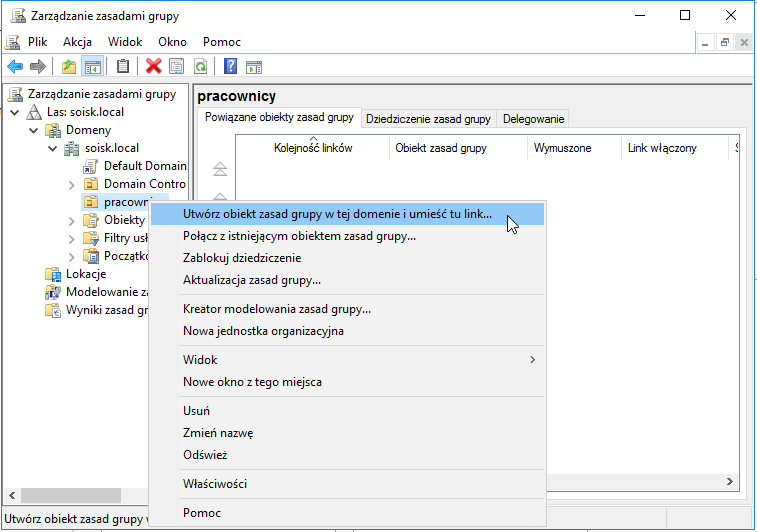

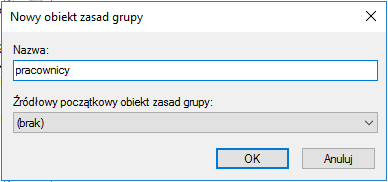

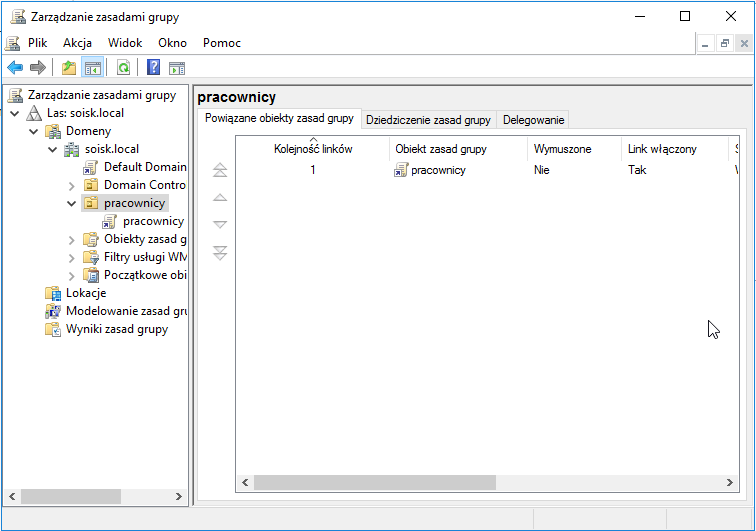

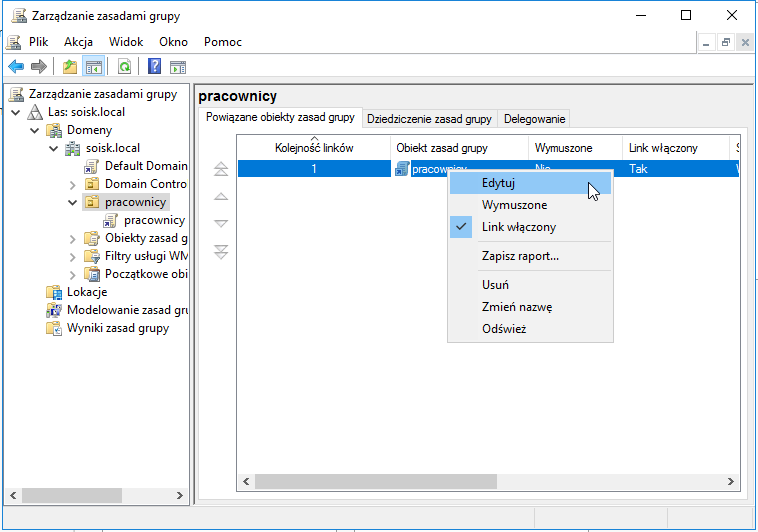

Tworzenie nowego obiektu w jednostce organizacyjnej

Stworzymy teraz nowy obiekt zasad grupy w jednostce organizacyjnej pracownicy. Ustawione restrykcje będą dotyczyć tylko umieszczonych tam kont.

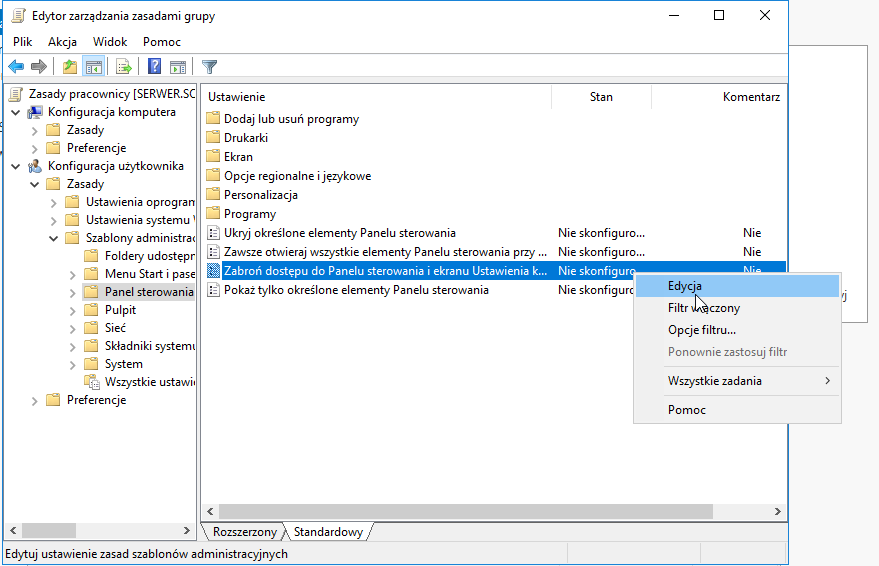

Edytowanie obiektu zasad grupy

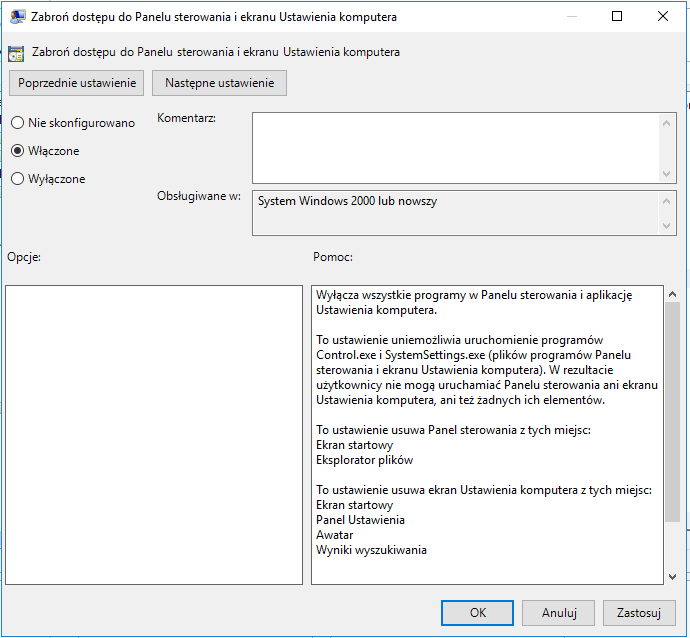

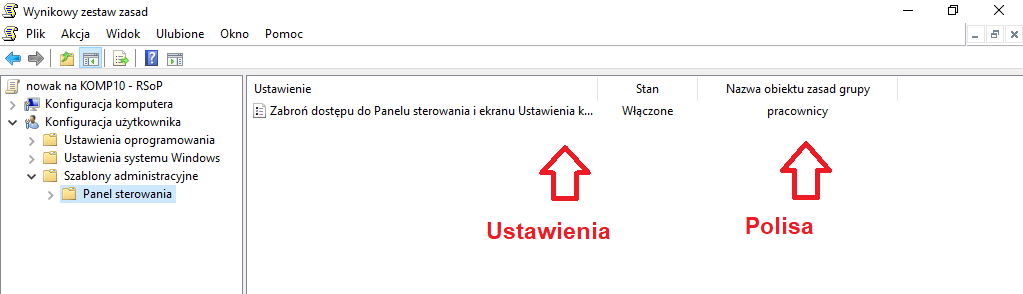

Blokada panelu sterowania

Zablokujemy użytkownikom zgrupowanych w jednostce organizacyjnej pracownicy wchodzenie do panelu sterowania i ekranu ustawienia komputera

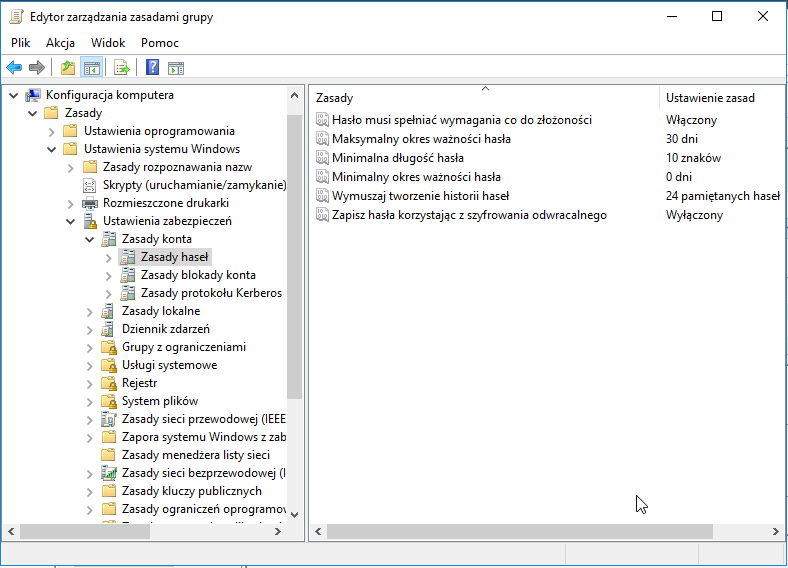

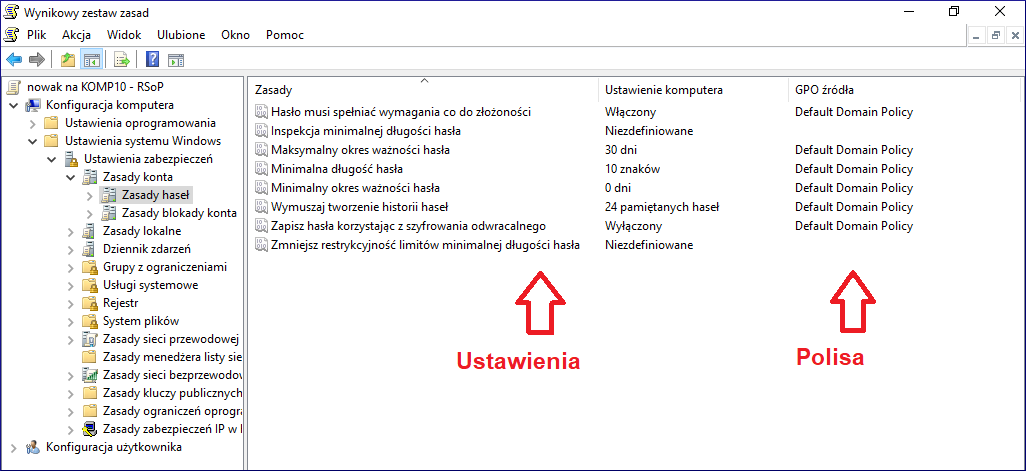

Zmiana zasad haseł

Teraz edytujemy główną polisę, czyli default domain policy

Ustawny, że

- hasła mają być złożone

- mają być zmieniane maksymalnie co 30 dni

- minimalna długość hasła ma wynosić 10 znaków

- hasła można zmieniać w każdej chwili (minimalny okres ważności)

- wymuś historię 24 używanych haseł (nie mogą się wtedy powtórzyć)

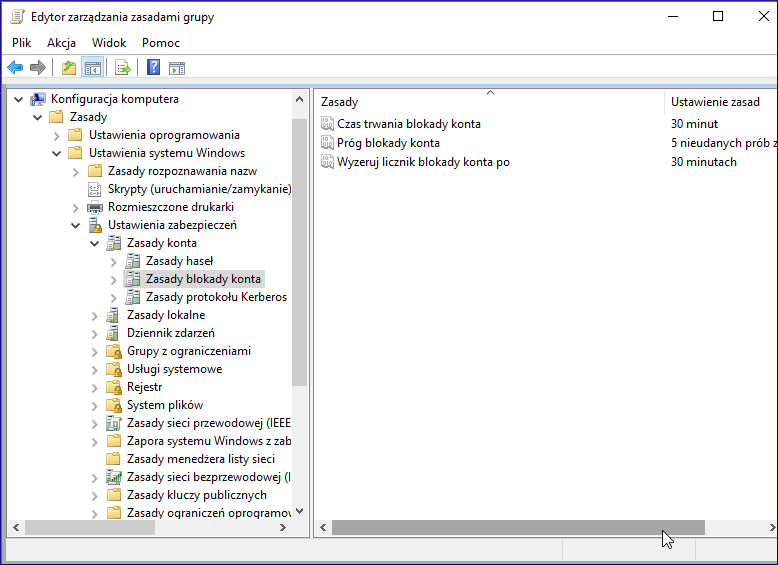

Zmiana zasad blokady konta

Dalej edytujemy główną polisę, czyli default domain policy

Ustawny, że

- blokada konta trwa 30 minut

- próg blokady to 5krotne źle wprowadzone hasło

- wyzeruj licznik blokady po 30 minutach

Testujemy, czy ustawienia działają

Pamiętaj, jakby na stacji roboczej nie skutkowały nowe zasady, możesz je wymusić w CMD komendą gpupdate /force

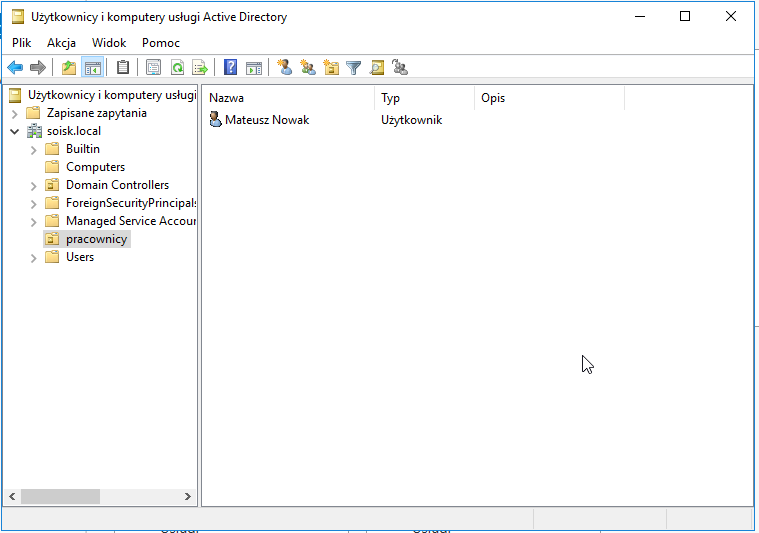

W jednostce organizacyjnej pracownicy mamy założone konto.

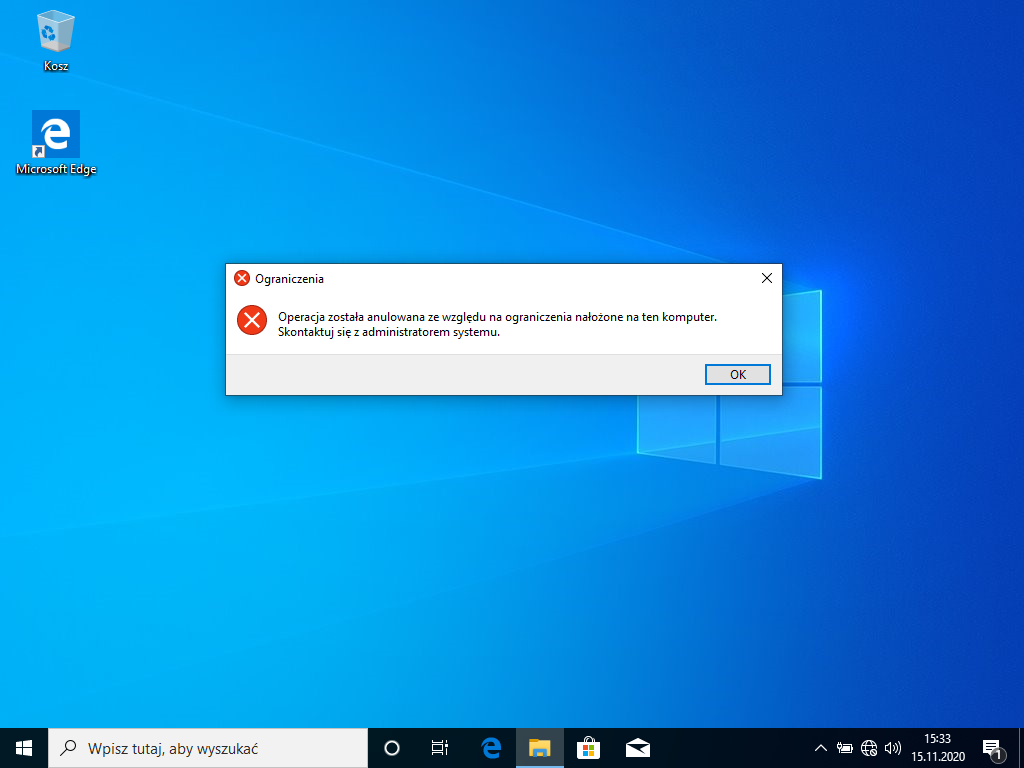

Po zalogowaniu do domeny sprawdzamy, czy nałożone ustawienia działają.

Przy próbie właczenie panelu sterowania pojawia się komunikat o ograniczeniach.

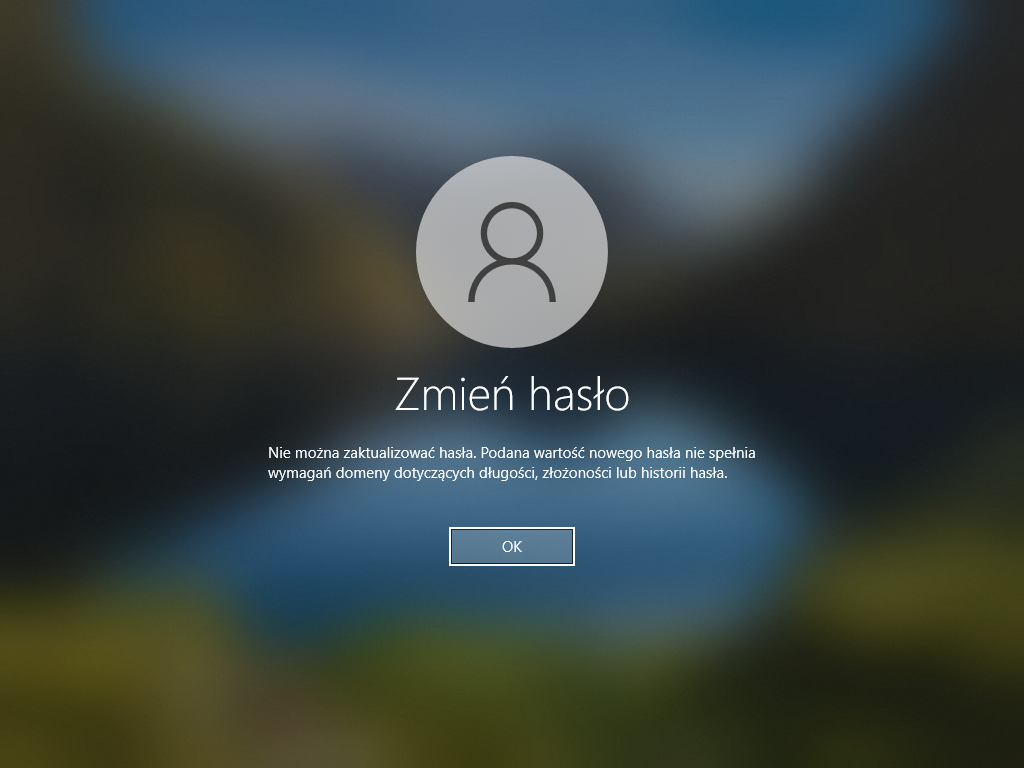

Przy próbie zmiany hasła na niespełniające naszych wymagań również komunikat o niepowodzeniu.

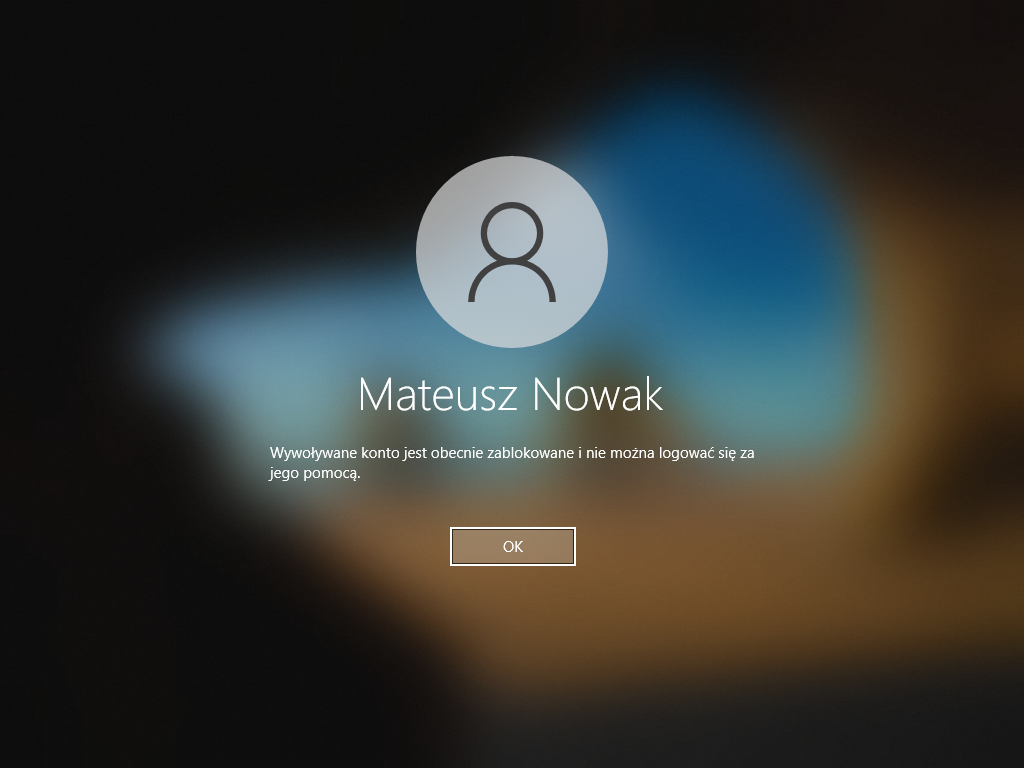

Konto zostało zablokowane po 5 próbie wpisania niepoprawnego hasła.

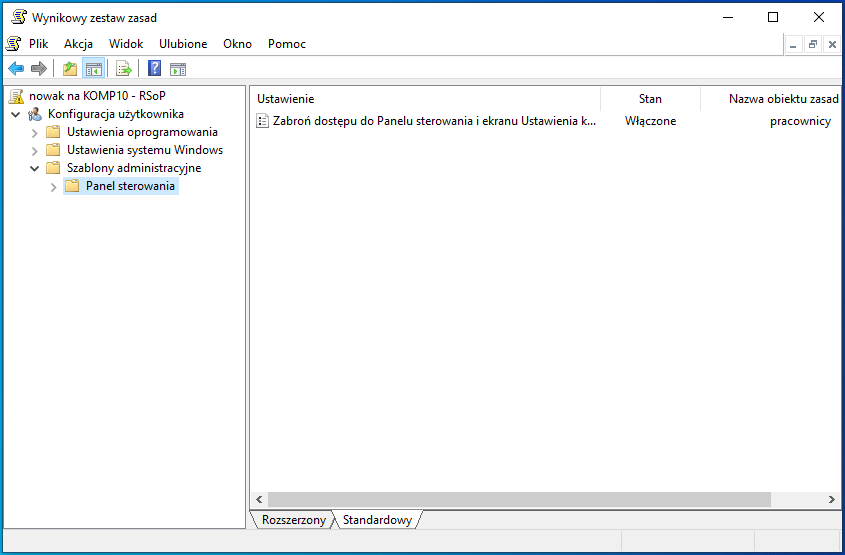

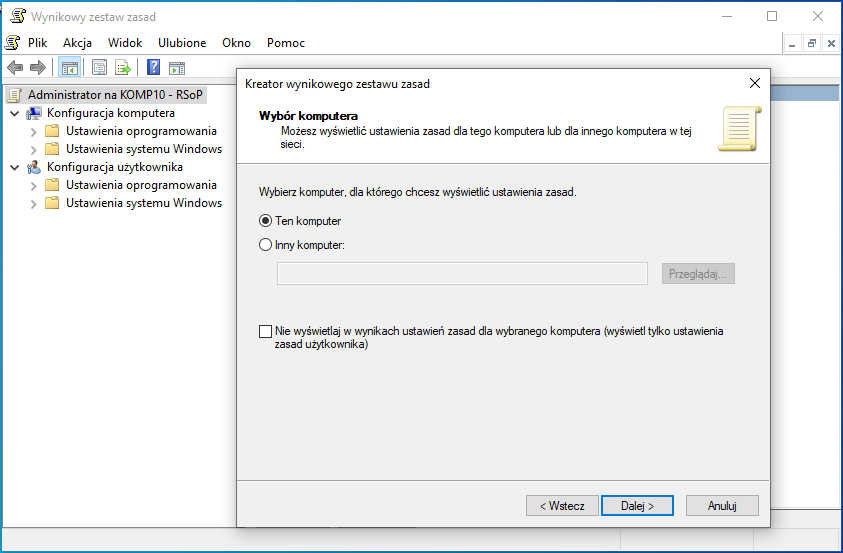

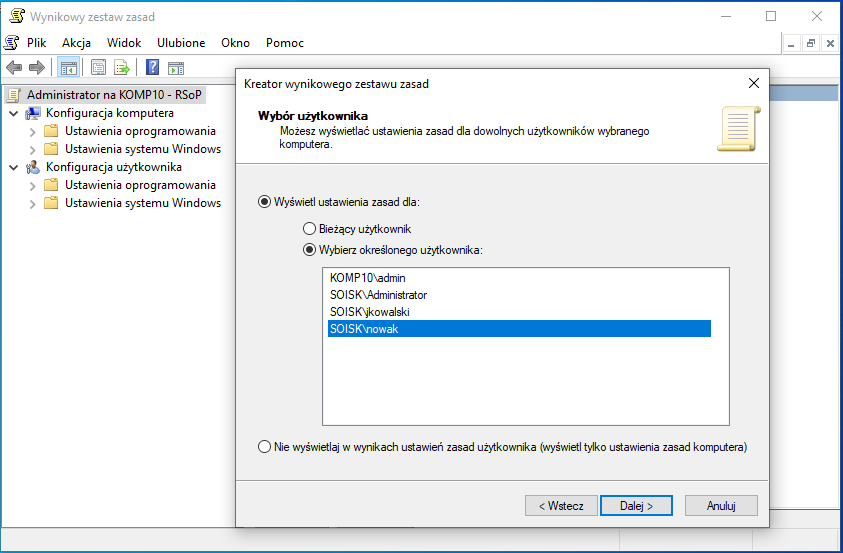

Wynikowy zestaw zasad

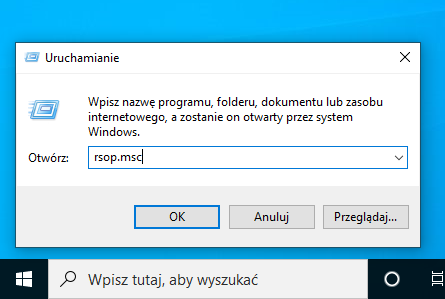

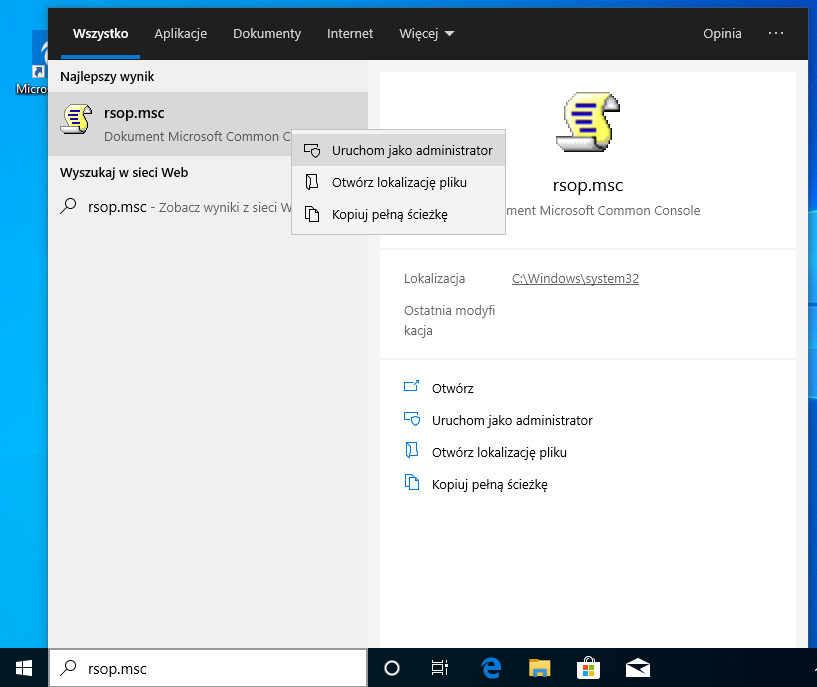

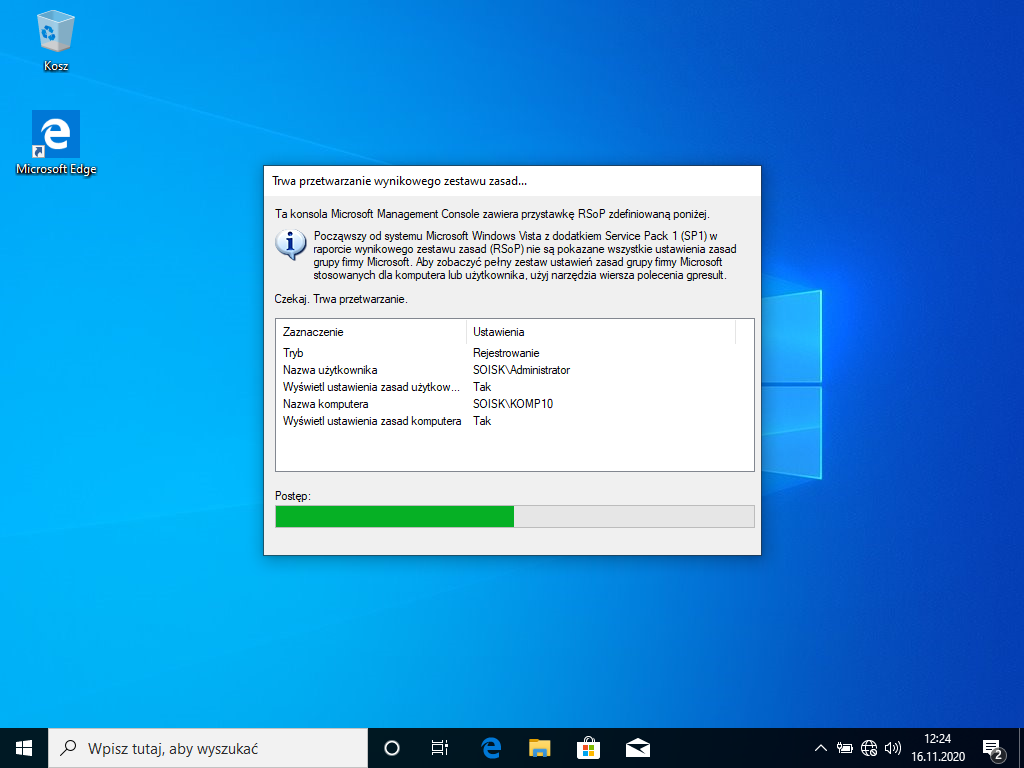

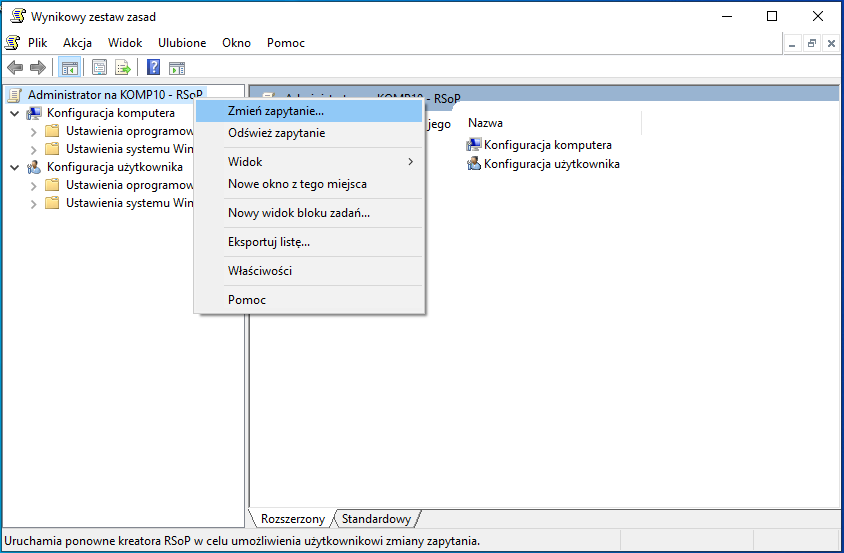

Przy większej liczbie wprowadzonych polis można łatwo się pogubić, jakie restrykcje tak naprawdę są aktywne. Ręczna analiza kolejnych polis jest żmudna. Z pomocą przychodzi RSoP, czyli wynikowy zestaw zasad. Wpisujemy rsop.msc w tym przypadku będąc zalogowanym na stacji roboczej jako zwykły użytkownik. Niestety możemy podejrzeć wtedy tylko konfigurację użytkownika bez konfiguracji użytkownika.

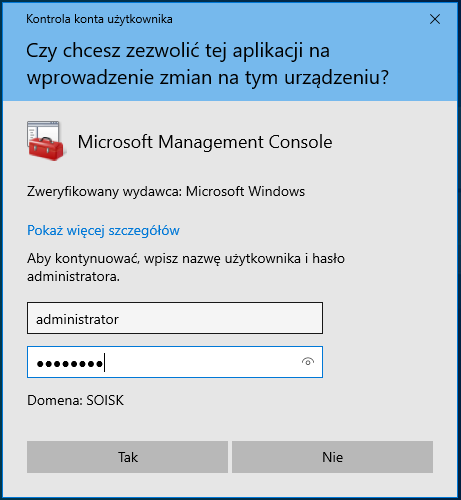

Jeśli jesteśmy administratorami to uruchamiamy rsop.msc jako administratorzy i mamy dostęp do ustawień komputera i użytkownika