Cisco Packet Tracer - zabezpieczanie dostępu hasłem

Enable password

Jeżeli chcemy zabezpieczyć wejśćie z trybu użytkownika (User EXEC mode) do trybu uprzywilejowanego (Privileged EXEC mode) możemy ustawić hasło. Standardowo po wpisaniu enable</code) jesteśmy wpuszczani bez hasła.

Router>enable

Router#configure terminal

Router(config)#enable password MojeHaslo

Teraz wejście w tryb uprzywilejowany chronione jest hasłem

Router>enable

Password:

Router#

Osiągnęliśmy ochronę hasłem. Ma ona jednak słabe strony. Nasze hasło jest przechowywane tekstowo w bieżącej konfiguracji. Wystarczy wpisać show running-config, aby je zobaczyć.

Router#show running-config

Building configuration...

Current configuration : 714 bytes

!

version 12.2

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname Router

!

!

!

enable password MojeHaslo

!

!

Jak widać hasło jest widoczne.

Ustawienie secret password

Wprowadzimy tzw. secret password, czyli wymusimy szyfrowanie hasła.

Router(config)#enable secret MojeHaslo2

Sprawdźmy, tym razem zrobimy to szybciej

Router(config)#do show running-config | include enable

enable secret 5 $1$mERr$KLbHQaxZdHq6BxiCxL8bh0

enable password MojeHaslo

Kilka słów wyjaśnienia do pozwala uruchamiać polecenia w trybie konfiguracyjnym, bez wychodzenia z niego. | include enable pozwala przefiltrować strumień wyjściowy, dzięki czemu wyświetla to czego szukamy.

Jak widać w konfiguracji pojawiło się jeszce, jużnam niepotrzebne enable password. Usuwamy poprzez negację no

Router(config)#no enable password

Router(config)#do show running-config | include enable

enable secret 5 $1$mERr$KLbHQaxZdHq6BxiCxL8bh0

Jeszce należy się słowo wyjaśnienia, co oznacza liczba 5. Jest to level 5 zabezpieczeń. Te hasło jest chronione algorytmem MD5, jest on jednokierunkowy, czyli procesu nie można odwrócić, aby na podstawie skrótu uzyskać hasło.

Przypominam tylko, że konfigurację należy zapisać, np. write memory lub copy running-config startup-config

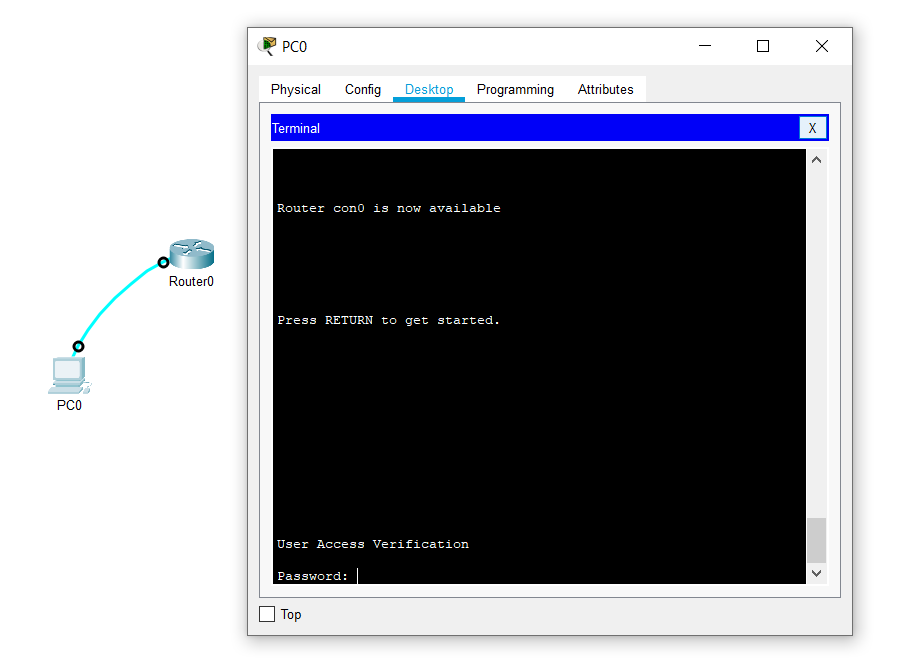

Console password

Można wymusić ochronę hasłem połączenia konsolowego.

Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#line console 0

Router(config-line)#password MojeHaslo3

Router(config-line)#login

Wyjaśniam co zaszło wyżej:

line console 0 wchodzimy w konfigurację połączenia konsolowego

password MojeHaslo3 nadajemy hasło

login wymuszamy sprawdzanie hasła przy logowaniu

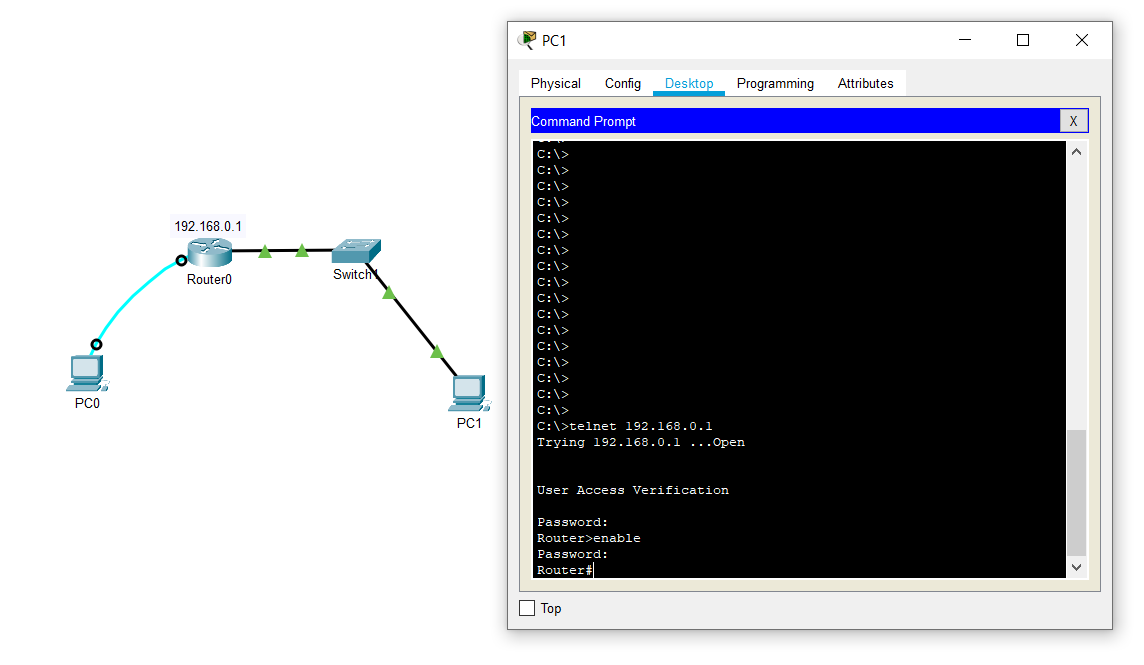

vty password

Ustawimy teraz hasło na połączenia z wirtualnych terminali przez ssh czy telnet.

Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config-line)#line vty 0 4

Router(config-line)#password MojeHaslo4

Router(config-line)#login

Router(config-line)#

Tu jest podobnie jak w przypadku konsoli, tylko konfigurujemy inne linie. Tutaj hasło ustawiam na wirtualne terminale 0-4.