Cisco Packet Tracer - port security: Różnice pomiędzy wersjami

| Linia 54: | Linia 54: | ||

</pre> | </pre> | ||

| − | Jak widać | + | Jak widać sprawdziłem tylko jakie są opcje po violation, gdyż interesowała mnie opcja shutdown. Opcja ta jest domyślna, więc nie wpisałem. Opcja shutdown wyłącza port jak zostanie wykryty inny adres MAC. |

<pre> | <pre> | ||

Wersja z 22:36, 16 sty 2021

Port security

Port security pozwala zabezpieczyć interfejsy przełącznika (switcha). Można ograniczyć liczbę hostów podłączonych do interfejsu. Jeśli do portu podpięty jest jeden komputer to możemy ustawić 1, jeśli podpięty jest inny switch ustawiamy większą liczbę.

Konfiguracja przełącznika

Mamy prostą sieć złożoną z przełącznika i 4 hostów o adresacji 192.168.0.100 - 192.168.0.103.

Włączymy port security na interfejsie FastEthertnet 0/1. Dzięki temu z sieci będzie mógł korzystać wyłącznie podpięty aktualnie komputer PC0.

S2>enable S2#configure terminal Enter configuration commands, one per line. End with CNTL/Z. S2(config)# S2(config)# S2(config)#interface fastethernet 0/1 S2(config-if)#switchport mode access S2(config-if)#switchport port-security S2(config-if)#switchport port-security maximum 1 S2(config-if)#switchport port-security mac-address sticky S2(config-if)#switchport port-security violation ? protect Security violation protect mode restrict Security violation restrict mode shutdown Security violation shutdown mode

Początek oczywisty, więc pominę. Poniżej polecenia dotyczące włączenia port security.

switchport mode access wejście w tryb dostępowy interfejsu

switchport port-security włączenie port security

switchport port-security maximum 1 przypisanie jednego hosta do interfejsu

Poniżej widać jakie jest maksimum adresów

S2(config-if)#switchport port-security maximum ? <1-132> Maximum addresses

switchport port-security mac-address sticky adres MAC podłączonego do portu hosta zostanie pobrany dynamicznie

Można też przypisać adres MAC ręcznie

S2(config-if)#switchport port-security mac-address ? H.H.H 48 bit mac address sticky Configure dynamic secure addresses as sticky

Jak widać sprawdziłem tylko jakie są opcje po violation, gdyż interesowała mnie opcja shutdown. Opcja ta jest domyślna, więc nie wpisałem. Opcja shutdown wyłącza port jak zostanie wykryty inny adres MAC.

S2(config-if)#switchport port-security violation ? protect Security violation protect mode restrict Security violation restrict mode shutdown Security violation shutdown mode

Sprawdzenie, czy przypisało adres MAC

W warunkach packet tracer puść ping z PC0. W realnych warunkach w sieci ciągle wysyłane są pakiety i switch wykryje adres MAC na porcie.

Sprawdzimy running-config. Służy do tego polecenie show running-config. Ja poniżej użyłem jeszce filtra, aby pominąć zbędne informacje.

S2#show running-config | include switchport switchport mode access switchport port-security switchport port-security mac-address sticky switchport port-security mac-address sticky 000D.BD65.A95B

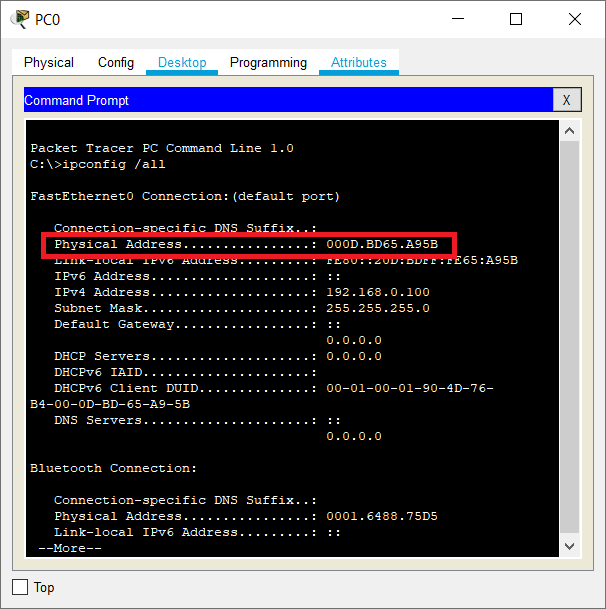

Możemy sprawdzić adres MAC na PC0

Jak widać są zgodne.

Sprawdzenie, czy port security blokuje obce hosty

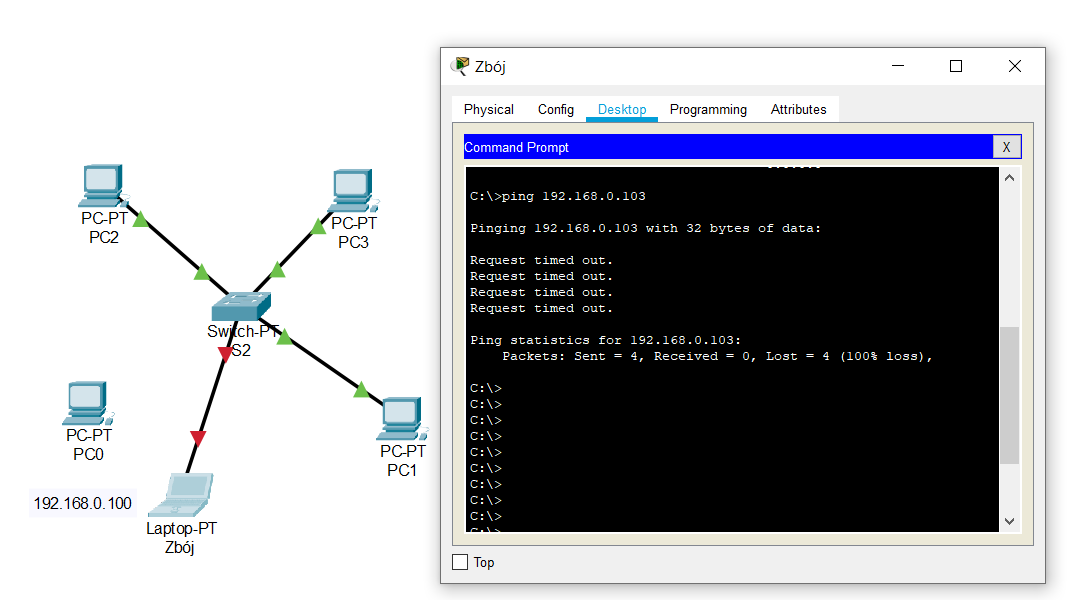

Spróbujemy zasymulować próbę podłaczenie obcego sprzętu. Do sieci kablem z komputera PC0 podpięto laptop.

Jak widzimy laptop próbuje komunikować sie z PC3, czyli 192.168.0.103. W efekcie komunikacja nie powiodła się. Ping nie przeszedł, bo port na switchu został wyłączony.

Sprawdźmy to jeszcze na switchu. Użyjemy polecenia show ip interface brief. Jak widać port został wyłączony.

S2>show ip interface brief Interface IP-Address OK? Method Status Protocol FastEthernet0/1 unassigned YES manual down down FastEthernet1/1 unassigned YES manual up up FastEthernet2/1 unassigned YES manual up up FastEthernet3/1 unassigned YES manual up up

Ponowne włączenie portu

Interfejsy podnosimy poleceniem no shutdown. Stan sprawdzamy oczywiście poleceniem show ip interface brief. Jak widać użyłem przed nim do, aby nie wychodzić z trybu konfiguracyjnego. Włączenie interfejsu oczywiście nie oznacza, że podłączony laptop może cokolwiek zrobić w naszej sieci. Przy kolejnym kontakcie zostanie ponownie wyłączony port.

S2#configure terminal Enter configuration commands, one per line. End with CNTL/Z. S2(config)#interface f0/1 S2(config-if)#shutdown %LINK-5-CHANGED: Interface FastEthernet0/1, changed state to administratively down S2(config-if)#no shutdown S2(config-if)# %LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up S2(config-if)#do show ip interface brief Interface IP-Address OK? Method Status Protocol FastEthernet0/1 unassigned YES manual up up FastEthernet1/1 unassigned YES manual up up FastEthernet2/1 unassigned YES manual up up FastEthernet3/1 unassigned YES manual up up